Blog

ERP : Comment choisir la solution adaptée à votre secteur d’activité ?

La mise en place d'un ERP (Enterprise Resource Planning) représente un tournant stratégique pour toute entreprise souhaitant moderniser sa gestion, unifier ses données et gagner en efficacité. Face à une offre pléthorique (SAP, Oracle, Microsoft Dynamics, Odoo, etc.),...

Diagnostic Avancé des Problèmes de Latence avec Wireshark et TCPdump

La latence réseau est l’un des problèmes les plus frustrants pour les utilisateurs et les administrateurs. Que ce soit pour une visioconférence, une application cloud ou un transfert de données, des retards inexpliqués peuvent nuire à la productivité. Heureusement,...

Deep Fake : une prouesse technologique aux implications sociétales majeures

Les deep fakes, issus du croisement entre intelligence artificielle et apprentissage profond (deep learning), permettent de créer des contenus numériques entièrement synthétiques, mais souvent indiscernables de la réalité. Visages recréés, voix clonées, mouvements...

Power BI : L’Outil de Business Intelligence de Microsoft

Introduction À l'ère du numérique, les données sont devenues une ressource essentielle pour les entreprises. Cependant, exploiter ces données de manière efficace reste un défi. C’est là qu’intervient Power BI, un outil puissant de Business Intelligence (BI) développé...

Transformation numérique : Comment réussir sa migration vers le cloud

Introduction La migration vers le cloud est un pilier essentiel de la transformation numérique des entreprises. Que ce soit pour améliorer la flexibilité, réduire les coûts ou renforcer la sécurité, le cloud computing offre des avantages majeurs. Cependant, une...

Le Protocole HSRP : Fonctionnement, Utilité et Mise en Œuvre

Introduction Le protocole HSRP (Hot Standby Router Protocol) est un protocole de redondance développé par Cisco pour assurer une haute disponibilité des passerelles par défaut dans un réseau IP. Dans un environnement réseau, la défaillance d’un routeur peut...

OPNsense : La solution pare-feu open source incontournable

OPNsense s’est imposé comme l’une des meilleures alternatives open source aux solutions de pare-feu et de routeurs d’entreprise. Robuste, sécurisé et flexible, OPNsense est utilisé aussi bien par des particuliers soucieux de la sécurité de leur réseau domestique que...

L’impact de l’intelligence artificielle sur la gestion des projets informatiques

Dans un contexte où les projets informatiques deviennent de plus en plus complexes et les exigences des clients toujours plus élevées, l’intelligence artificielle (IA) s’impose comme un levier majeur de transformation pour la gestion de projet. Bien au-delà de...

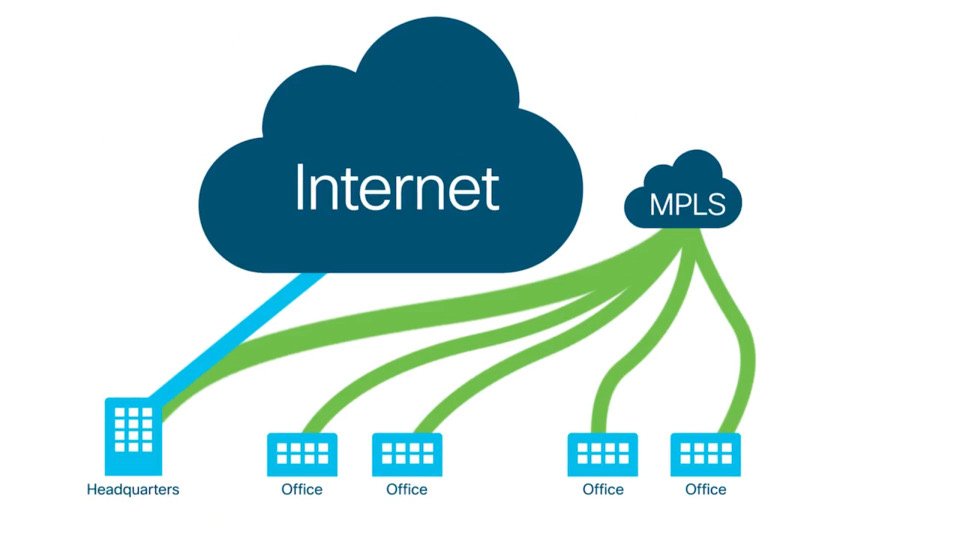

MPLS vs QoS : Comprendre la différence et la complémentarité

Dans le monde des réseaux, les performances, la fiabilité et la gestion fine du trafic sont des priorités essentielles. Deux technologies sont souvent évoquées dans ce contexte : MPLS (Multiprotocol Label Switching) et QoS (Quality of Service). Bien qu'elles soient...

Les Systèmes Autonomes (AS) : l’ossature cachée d’Internet

Quand on parle d'Internet, on pense aux sites web, aux réseaux sociaux, aux vidéos en streaming.Mais peu réalisent qu’au cœur de tout cela, ce sont les Systèmes Autonomes (Autonomous Systems – AS) qui font tourner la machine. Un Système Autonome (AS), c’est un groupe...

Nos articles récents

Cocoon : la révolution décentralisée de l’infrastructure IA portée par le fondateur de Telegram

L’intelligence artificielle est aujourd’hui au cœur des priorités technologiques des entreprises.Mais derrière chaque modèle performant se cache une réalité bien concrète : la puissance de calcul.Les processeurs graphiques (GPU) sont devenus la ressource la plus...

ChatGPT Atlas : le navigateur intelligent qui redéfinit notre rapport au web

L’intelligence artificielle ne se contente plus de répondre à nos questions : elle s’invite désormais au cœur même de nos outils quotidiens. Avec ChatGPT Atlas, OpenAI réinvente l’expérience de navigation en fusionnant moteur de recherche, assistant personnel et...

Le Gestionnaire de Mots de Passe : Votre Coffre-Fort Numérique Indispensable

Dans un monde où nous gérons en moyenne plus de cent comptes en ligne, la sécurité des mots de passe est devenue un enjeu majeur. Entre les exigences de complexité, la nécessité de ne pas réutiliser les mêmes identifiants et les risques croissants de fuites de...